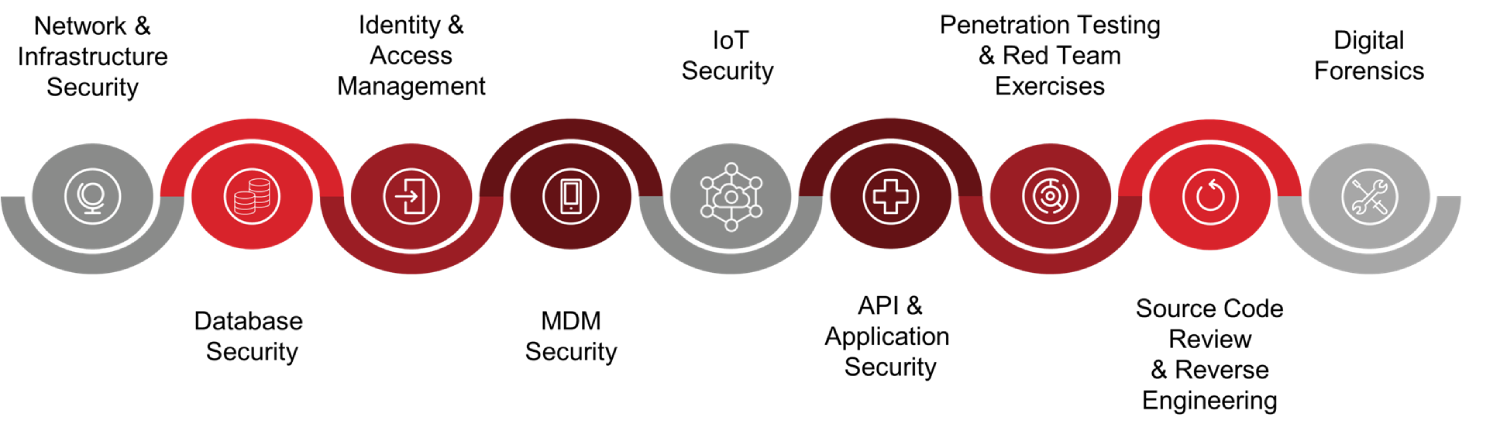

L’objectif est d’appliquer une approche de défense approfondie par l’implantation de plusieurs couches de sécurité pour protéger l’environnement contre des attaques potentielles. L’évaluation couvre toutes les zones, allant de l’équipement du réseau, le filtre du courrier, les communications du réseau, la topologie LAN, la connectivité à distance, jusqu’à la gestion des journaux et la corrélation des évènements, la gestion du réseau, et autres….

Evaluer et mesurer le niveau de sécurité de bases de données choisies au sein de l’infrastructure, visant à aider les organisations à protéger leurs bases de données des attaques internes et externes sur deux niveaux : Données et système de sécurité.

Aider les organisations à mettre en place une stratégie permettant d’activer l’assurance de l’identité de l’utilisateur et sécuriser l’accès au actifs en fournissant une expérience omni-canal pour tous les utilisateurs et les systèmes.

Aider les organisations à mettre en place les solutions MDM et évaluer la disponibilité de la stratégie IOT et l’architecture de sécurité.

Ce type d’évaluation vise à évaluer et développer les niveaux de sécurité des applications et l’interaction entre l’API visant à respecter les principes de sécurité, de conception et d’intimité.

Les tests de pénétration sont un moyen excellent pour mesurer le niveau de sécurité du système des informations et identifier les vulnérabilités par l’intermédiaire des tentatives de pénétration internes et externes. Cela aide les organisations à stimuler la présence d’un pirate en menant des attaques ciblant les trois piliers de la sécurité : Cyber, physique et humain.

Types des exercices de tests de pénétrations:

L’objectif de cet exercice est de réviser et d’analyser le code source de l’application et le tester manuellement et automatiquement par rapport aux cadres de meilleures pratiques communes comme le PCI-DSS, OWASP,. …

Ce service aide les organisations à enquêter des crimes digitaux afin d’identifier la nature, le temps, les moyens, et les parties impliquées dans cet incident.

Les renseignements sur les cyber-menaces sont assurés par l’intermédiaire de notre outil Darkivore ayant comme rôle d’érafler les routeurs oignons noirs et invisibles, chasser les informations divulguées dans le cyberspace, identifier les menaces et interdire les attaques. Darkivore est un outil aussi efficace visant à garder les informations de l’entreprise en sécurité et les empreintes numériques surveillées.